Анализ результатов информатизации всех сфер общественной жизни свидетельствуют о подавляющем количестве средств обработки информации и средств ее обмена в информационно-телекоммуникационных системах (ИТКС). Вместе с тем увеличение объемов обрабатываемой в ИТКС информации приводит к возрастанию угроз их информационной безопасности, в том числе и угроз несанкционированного доступа (НСД), что, в свою очередь, приводит к необходимости обеспечения защиты процессов, связанных с обработкой информации. Выработка мер защиты информации, адекватных угрозам обрабатываемой информации в ИТКС, привела к разработке соответствующих средств защиты информации (СЗИ), в том числе от НСД. Вместе с тем многообразие источников угроз НСД к информации в ИТКС и разнотипность СЗИ, обусловленная использованием принципиально различных механизмов защиты информации, приводят к несогласованному, а в некоторых случаях неэффективному использованию СЗИ.

С целью устранения такого рода противоречий предлагается методический подход, обеспечивающий совместное использование разнотипных СЗИ за счет решения ряда частных оптимизационных задач, связанных с минимизацией отвлечения вычислительного ресурса ИТКС путем его распределения между разнотипными СЗИ исходя из их потенциальных возможностей по реализации задач защиты информации.

С целью решения задачи математического моделирования противодействия НСД к ИТКС разнотипными СЗИ, в условиях минимизации отвлечения вычислительного ресурса этих систем, как задачи оптимального распределения ресурса по способам организации защиты информации от НСД необходимо определить целевую функцию и функцию ограничения. В основу алгоритма определения ограничений положена гипотеза о том, что возможности средств защиты информации того или иного типа определяются исходя из частоты их использования и значимости.

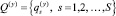

Это приводит к необходимости оценки соответствующих возможностей средств защиты информации того или иного типа. В качестве такой оценки предлагается использовать частотную характеристику процесса защиты информации от НСД в ИТКС при ее обработке. В дальнейшем в качестве такой характеристики условимся использовать вектор  вероятностей выполнения задач защиты информации от НСД средствами защиты информации придаваемого и встраиваемого типа, формально представляемый в виде

вероятностей выполнения задач защиты информации от НСД средствами защиты информации придаваемого и встраиваемого типа, формально представляемый в виде

где w1 – вероятность выполнения задач защиты информации от НСД средствами защиты информации придаваемого типа, а w2 – вероятность выполнения задач защиты информации от НСД средствами защиты информации встраиваемого типа.

С учетом того, что данные вероятности описывают полную группу событий будет справедливым условие

w1 + w2 = 1.

Наиболее удобной формой получения этих вероятностей является имитационное моделирование процессов обработки информации в ИТКС в условиях противодействия угрозам НСД. Соответствующая схема моделирования должна имитировать:

1) многоэтапный процесс обработки информации в ИТКС;

2) воздействие угроз на процесс обработки информации в виде попыток прямого манипулирования информацией злоумышленником, либо манипулирования с использованием вредоносных программ;

3) противодействие угрозам средствами защиты информации придаваемого и встраиваемого типа. Подобная схема моделирования предполагает имитацию рассмотренных выше процессов на заданном интервале моделирования. В результате формируется множество  инициированных воздействий угроз НСД.

инициированных воздействий угроз НСД.

Обозначив через Q′(y) подмножество элементов Q(y), обслуживание которых производилось средствами защиты информации придаваемого типа, а через Q″(y) – подмножество элементов Q(y), обслуживание которых производилось средствами защиты информации встраиваемого типа, частотную характеристику процесса защиты информации в ИТКС при ее обработке запишем в виде:

С учетом изложенного требуемая вероятность реализации задач защиты информации СЗИ придаваемого типа определяется в соответствии с выражением

где ξ1 – важность (значимость) задач защиты информации СЗИ придаваемого типа, определяемая методом непосредственной оценки.

Требуемая вероятность реализации задач защиты информации СЗИ встраиваемого типа определяется в соответствии с выражением

где ξ2 – важность задач защиты информации СЗИ встраиваемого типа.

Обобщенная требуемая вероятность противодействия угрозам НСД к информации в ИТКС определяется в соответствии с выражением

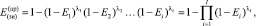

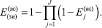

Схема организации защиты СЗИ придаваемого типа может быть реализована путем решения одной или нескольких задач защиты информации обеспечивающих механизм данного типа защиты. При этом совокупность элементарных событий по решению этих задач является независимой. Это дает основание полагать, что обобщенный показатель эффективности противодействия НСД к ИТКС средствами придаваемого типа определяется в соответствии с выражением

(1)

(1)

где Ei – эффективность i-й задачи защиты, согласно выражению  ;

;  – фактическое время выполнения задач CЗИ;

– фактическое время выполнения задач CЗИ;  – максимальное время действия СЗИ, время действия активного периода вредоносного программного воздействия; λi – индикатор отвлечения вычислительного ресурса за счет использования i-й задачи защиты средствами СЗИ.

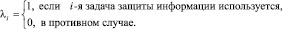

– максимальное время действия СЗИ, время действия активного периода вредоносного программного воздействия; λi – индикатор отвлечения вычислительного ресурса за счет использования i-й задачи защиты средствами СЗИ.

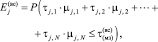

В случае СЗИ встраиваемого типа механизм организации защиты может быть реализован путем решения одной или нескольких последовательностей задач защиты информации. Совокупность элементарных событий по реализации таких последовательностей является независимой. В этом случае эффективность противодействия НСД к ИТКС при решении j-й последовательности задач защиты информации средствами данного типа определяется в соответствии с выражением

(2)

(2)

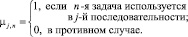

где τj,n – время выполнения n-й задачи в j-й последовательности; μj,n – индикатор отвлечения вычислительного ресурса за счет использования n-й задачи в j-й последовательности, определяемый по формуле

Тогда обобщенный показатель эффективности противодействия НСД к ИТКС средствами данного типа определяется в соответствии с выражением

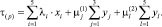

С учетом изложенного обобщенный показатель эффективности противодействия угрозам НСД к ИТКС разнотипными СЗИ определяется согласно выражению

(3)

(3)

Рассмотренные ограничения используются в дальнейшем при решении оптимизационной задачи по минимизации отвлечения вычислительного ресурса ИТКС в условиях противодействия угрозам НСД разнотипными СЗИ.

В основу алгоритма определения минимального уровня отвлечения вычислительного ресурса ИТКС положены требования наличия резерва вычислительного ресурса ИТКС, унифицированности параметра представления вычислительного ресурса ИТКС и согласованности целей при решении задач обработки информации и ее защиты. С целью определения минимального уровня отвлечения вычислительного ресурса ИТКС проведем анализ классических и эвристических подходов решения аналогичных задач.

Наиболее приемлемым в этом плане является класс задач математического программирования, позволяющий проводить оптимизацию решений, для которых характерны следующие условия: показатель эффективности представляет собой функцию от элементов решения; ограничительные условия, налагаемые на возможные решения, имеют вид равенств или неравенств. Рассмотрим в этом контексте оптимизационную задачу.

Будем считать, что имеется пять задач  , i = 1, 2, ..., 5 защиты информации, решаемых придаваемыми средствами защиты информации, и пять задач

, i = 1, 2, ..., 5 защиты информации, решаемых придаваемыми средствами защиты информации, и пять задач  , i = 1, 2, ..., 5 защиты информации, решаемых встраиваемыми средствами:

, i = 1, 2, ..., 5 защиты информации, решаемых встраиваемыми средствами:  – разграничение доступа к вычислительным ресурсам и устройствам ИТКС;

– разграничение доступа к вычислительным ресурсам и устройствам ИТКС;  – разграничение полномочий пользователей;

– разграничение полномочий пользователей;  – преобразование данных;

– преобразование данных;  – контроль последствий влияния угроз НСД к информации в ИТКС;

– контроль последствий влияния угроз НСД к информации в ИТКС;  – поддержание целостности вычислительной среды;

– поддержание целостности вычислительной среды;  – контроль процесса обработки информации на предмет его подверженности угрозам НСД;

– контроль процесса обработки информации на предмет его подверженности угрозам НСД;  – выявление угроз НСД;

– выявление угроз НСД;  – подавление угроз НСД;

– подавление угроз НСД;  – идентификация последствий воздействия угроз НСД к информации в ИТКС;

– идентификация последствий воздействия угроз НСД к информации в ИТКС;  – оперативное восстановление информационных процессов, подвергнутых воздействию угроз НСД.

– оперативное восстановление информационных процессов, подвергнутых воздействию угроз НСД.

Требуется таким образом распределить вычислительный ресурс ИТКС между задачами защиты информации, выполняемыми разнотипными средствами, чтобы достичь его минимального отвлечения, обеспечив требуемый уровень ее защиты  .

.

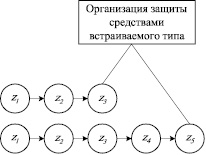

Согласно приведенной выше структурной схеме механизм организации защиты СЗИ придаваемого типа изобразим на рис. 1.

Для этого обозначим через λi, i = 1, 2, ..., 5 коэффициенты отвлечения вычислительного ресурса ИТКС средствами защиты информации придаваемого типа при решении ими соответствующих задач защиты информации. В этом случае имеет место выражение

Рис. 1. Структурная схема механизма организации защиты СЗИ придаваемого типа

Соответствующий i-й задаче защиты информации объем вычислительного ресурса обозначим через xi, i = 1, 2, ..., 5. В свою очередь механизм организации защиты СЗИ встраиваемого типа формально можно представить следующим образом (рис. 2).

Рис. 2. Структурная схема механизма организации защиты СЗИ встраиваемого типа

Обозначим через  , где j = 1, 2, 3 – коэффициент отвлечения вычислительного ресурса ИТКС, средствами встраиваемого типа при решении ими задач обнаружения угроз НСД к ИТКС, а через

, где j = 1, 2, 3 – коэффициент отвлечения вычислительного ресурса ИТКС, средствами встраиваемого типа при решении ими задач обнаружения угроз НСД к ИТКС, а через  , l = 1, 2, ..., 5 – коэффициент отвлечения вычислительного ресурса ИТКС, средствами встраиваемого типа при решении ими задач полного цикла противодействия НСД к ИТКС. При этом

, l = 1, 2, ..., 5 – коэффициент отвлечения вычислительного ресурса ИТКС, средствами встраиваемого типа при решении ими задач полного цикла противодействия НСД к ИТКС. При этом

соответствует числу реализаций данной последовательности задач.

соответствует числу реализаций данной последовательности задач.

Обозначим через yi, j = 1, 2, 3 объем вычислительного ресурса, отвлекаемый для реализации j-й задачи защиты, а через yl, l = 1, 2, ..., 5 – объем вычислительного ресурса, отвлекаемый для реализации l-й задачи защиты.

Объем отвлекаемого при этом вычислительного ресурса составит

(4)

(4)

В свою очередь уровень эффективности противодействия НСД к ИТКС, обеспечиваемый при реализации задач СЗИ обоих типов, не должен быть меньше  , откуда получаем условие-неравенство

, откуда получаем условие-неравенство

(5)

(5)

в котором E(зи) определяется согласно (3).

Входящие в выражения (1) и (2) коэффициенты λi,  и

и  характеризуют степень влияния вычислительного ресурса, отвлекаемого при решении соответствующих задач защиты информации на эффективность противодействия угрозам НСД. Эти условия представляют собой ограничения, накладываемые на решение оптимизационной задачи. Таким образом, решаемая задача имеет следующую формулировку: выбрать такие неотрицательные значения переменных λi, i = 1, 2, ..., 5,

характеризуют степень влияния вычислительного ресурса, отвлекаемого при решении соответствующих задач защиты информации на эффективность противодействия угрозам НСД. Эти условия представляют собой ограничения, накладываемые на решение оптимизационной задачи. Таким образом, решаемая задача имеет следующую формулировку: выбрать такие неотрицательные значения переменных λi, i = 1, 2, ..., 5,  , j = 1, 2, 3 и

, j = 1, 2, 3 и  , l = 1, 2, ..., 5, удовлетворяющие неравенству (5), при которых функция этих переменных в формуле (4) обращалась бы в минимум. Поставленная задача представляет собой задачу математического программирования и решается известными методами.

, l = 1, 2, ..., 5, удовлетворяющие неравенству (5), при которых функция этих переменных в формуле (4) обращалась бы в минимум. Поставленная задача представляет собой задачу математического программирования и решается известными методами.

Таким образом, в работе показан вариант совместного использования разных по типу средств защиты информации за счет решения задачи оптимального распределения временного ресурса, отвлекаемого от вычислительного ресурса информационно-телекоммуникационной системы. В основе алгоритма определения ограничений лежит гипотеза об определении возможностей средств защиты информации исходя из частоты их использования и значимости. Оценка эффективности применения средств защиты информации от несанкционированного доступа основана на вероятностном подходе с использованием методов имитационного моделирования процессов обработки информации с учетом значимости (важности) задач защиты.

Рецензенты:

Сумин В.И., д.т.н., профессор кафедры управления и информационно-технического обеспечения, ФКОУ ВПО «Воронежский институт ФСИН России», г. Воронеж;

Дубровин А.С., д.т.н., доцент, профессор кафедры управления и информационно-технического обеспечения, ФКОУ ВПО «Воронежский институт ФСИН России», г. Воронеж.