На сегодняшний день, особенно в условиях прогрессивно развивающихся информационных технологий, значительную долю в общем объеме уголовных преступлений начинает занимать преступность, связанная с использованием информационных технологий. Ее росту и развитию способствует сама природа данного вида преступлений, в частности, базирующаяся на открытом и общедоступном характере сети Интернет и, как говорят эксперты, на «безнаказанности правонарушителей, связанной с вопросами юрисдикции, а также еще недостаточной подготовкой правоохранительных органов по вопросам расследования таких преступлений» [3].

Согласно данным научно-исследовательского института обороны Норвегии в прошедшем десятилетии многочисленные террористические организации активно осваивали Интернет для вербовки новых сторонников и распространения пропагандистских материалов. Виртуальное пространство неоднократно использовалось такими группировками, как «Аль-Каида», для устрашения предполагаемого противника. Определить реальное количество подобного контента сложно, так как чаще всего сторонний наблюдатель не осознает, что отдельная информация в Интернете имеет экстремистский подтекст. Киберэкстремизм – «ориентация в политике на крайне радикальные идеи и цели, использующая в качестве основного инструмента кибертехнологии» [6]. Основной целью киберэкстремистов является получение желаемого эффекта посредством целенаправленного и продуманного внушения собственных идеологий. «Особенность такого явления заключается в сложном контроле огромной информационной Сети, посредством которой общества киберэкстремистской направленности с молниеносной скоростью находят своих сторонников и получают активную поддержку. Несмотря на многочисленные попытки, предпринимаемые на различных уровнях, от владельцев сайтов до правительств различных государств – поставить распространение данных явлений в Интернет под контроль, на сегодняшний день нельзя говорить о безоговорочном успехе» [11].

К оружию киберэкстремиста можно отнести как компьютерные вирусы, так и программные закладки, особенно фишинговые веб-ресурсы, сообщества в социальных сетях, статьи, носящие киберэкстремистский характер, разнообразные виды атак, которые делают возможным несанкционированный доступ к компьютерной системе. С развитием информационных технологий, у современных компьютерных преступников появляются новые инструменты, и «процесс распространения киберэкстремистских идеологий, преступлений продолжается» [11].

По результатам исследования корпорации «Symantec», специализирующейся на обеспечении безопасности и хранения данных, можно сказать, что число жертв кибератак среди взрослого населения в мире снизилось, среди молодежи – повысилось, средний ущерб из расчета на одного потерпевшего увеличился на 50 %. Потери на каждого потерпевшего составили в среднем $287, в том числе [2]: 85 % россиян сталкивались с киберпреступлениями; 59 % пользователей интернета были подвержены «разводам» на деньги киберэкстремистами; 56 % пользователей интернет в России не знают о существовании решений для их безопасности.

Каждая киберэкстремистская атака наносит колоссальный финансовый ущерб организации в среднем на сумму в $695 тысяч. Компании среднего и малого бизнеса теряют около $14 тысяч за один киберинцидент. Такие выводы сделаны в совместном исследовании компании «B2B International» и «Лаборатории Касперского» [1].

Примечательно, что в 2013 году увеличилась доля атак с использованием фальшивых страниц социальных сетей и составила 35,39 % от общей доли фишинговых атак в 2013 году, где [1]: на финансовые сервисы – 31,45 %; на электронную почту – 31,45 %; на онлайн игры – 2,33 %; другое – 7,53 %. Увеличилась доля финансовых атак на электронные платежные системы [1] на 2,74 %, в том числе на следующие финансовые институты: на банки – 22,2 %; на интернет-магазины – 6,51 %.

Увеличение доли атак на электронные платежные системы и современные условия подтолкнули финансовые институты к поиску новых решений в области защиты электронных платежных систем. Одним из набирающих популярность инструментов стали специализированные облачные технологии. Электронные платежи на основе облачных технологий позволяют обеспечить наилучшую безопасность при верификации и проведении транзакций, не полагаясь на аппаратную систему безопасности.

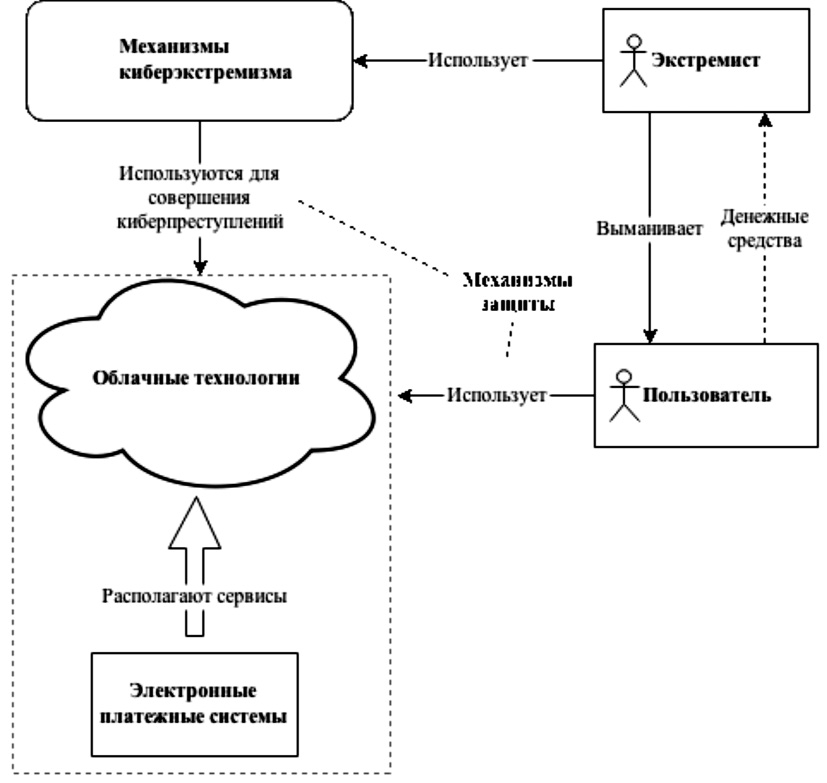

В результате проведенного анализа нами была построена модель взаимосвязи между облачными технологиями, электронными платежными системами и обществом киберэкстремистской направленности (рисунок). Выделим объекты, которые подвергаются нападению киберэкстремистского сообщества:

1. Пользователь электронной платежной системы.

2. Электронная платежная система.

Опираясь на данные специалистов по вопросам киберэкстремизма, а также на результаты, полученные в ходе обобщения и анализа существующего опыта, мы выделили два основных направления киберэкстремистской деятельности в сети Интернет:

1. Пропаганда.

2. Пополнение финансовых активов.

Рассмотрим подробно выделенные направления киберэкстремистской деятельности в сети Интернет:

I. Пропаганда – «организованное и целенаправленное распространение идей, мнений, утверждений, символов и слухов через СМИ и по другим каналам общественной коммуникации». Различают позитивные и негативные виды пропаганды [4].

Основными орудиями любой пропаганды в современном мире являются СМИ, фишинговые веб-ресурсы, сообщества в социальных сетях и статьи, носящие киберэкстремистский характер.

Пропаганда – действенное оружие в руках киберэкстремиста, при правильном применении можно легко внушить человеку ложное видение, которое впоследствии сложно искоренить. Мы считаем, что «надежным фактором защиты электронных платежей пользователей является экономическая грамотность» [9].

II. Под пополнением финансовых активов будем понимать выманивание денежных средств пользователей путем применения экстремистами киберэкстремистских механизмов.

Основным инструментом пополнения финансовых активов киберэкстремиста является «Фишинг». «Фишинг» (поддельный сайт) – это сетевое мошенничество. Фишеры – это технически подкованные жулики и воры, иначе говоря киберэкстремисты. С помощью спама (чаще всего фишеры используют эмоциональные выражения, пытаясь напугать или взволновать пользователя и заставить сразу же ответить на письмо), вредоносных веб-ресурсов, почтовых и мгновенных сообщений они выманивают у пользователей конфиденциальную информацию [10].

Модель взаимосвязи между облачными технологиями, электронными платежными системами и обществом киберэкстремистской направленности

Приведем наиболее распространенные характеристики, свойственные фальшивым электронным сообщениям [10]:

– Использование наименований существующих компаний. Имитация корпоративного сайта существующей компании в целях получения доверия получателей.

– Использование имени реального сотрудника компании в качестве отправителя фальшивого сообщения.

– Ложные веб-адреса. Фальшивые электронные веб-сайты, имитирующие внешний вид официального ресурса компании, которая используется в качестве приманки.

– Фактор страха. Возможность обмана пользователей для мошенников краткосрочна, поскольку как только компания получает информацию о том, что ее клиенты стали жертвами подобных технологий, сервер, на котором расположен фальшивый вебсайт, отключают в течение нескольких дней. Таким образом, для мошенников особенно важно получить от пользователя немедленный отклик.

В результате изучения выделенных нами направлений киберэкстремистской деятельности в сети Интернет был получен материал, после анализа которого мы можем предложить механизмы предупреждения действий киберэкстремистских групп на техническом уровне. Технические меры защиты основаны на использовании

различных электронных устройств и специальных программ, выполняющих функции защиты.

1. Закрытый доступ к данным.

Закрытый доступ к данным – это улучшение качества и обеспечение целостности данных посредством безопасного доступа к общим ресурсам данных в коллективной рабочей области. При этом необходимо обеспечить надежное управление ключами шифрования, так как в нем хранится секретная информация, используемая криптографическим алгоритмом при шифровании/расшифровке сообщений, постановке и проверке цифровой подписи, вычислении кодов аутентичности. При использовании одного и того же алгоритма результат шифрования зависит от ключа. Надежность криптографической системы должна определяться сокрытием секретных ключей, но не сокрытием используемых алгоритмов или их особенностей. Конфиденциальность и защита информации при ее передаче по каналам связи должна обеспечиваться также за счет применения в системе шифросредств абонентского шифрования: формирование и проверка электронной цифровой подписи, обеспечивающие целостность и юридически доказательное подтверждение подлинности сообщений, а также аутентификацию пользователей, абонентских пунктов и подтверждение времени отправления сообщений.

2. Политики доступа.

Политики доступа подразумевают собой совокупность норм, правил и практических рекомендаций, регламентирующих работу средств защиты облачных технологий от множества угроз, в том числе и киберэкстремизма. Только авторизированные пользователи должны иметь доступ к конфиденциальной информации. Запросы о предоставлении конфиденциальной информации посредством электронной почты или мгновенных сообщений.

Для реализации перечисленных механизмов предупреждения киберэкстремизма необходимо соблюдать следующие правила:

– определить роли и обязанности должностных лиц, отвечающих за проведение политики безопасности информации;

– определить тех, кто имеет права доступа к информации ограниченного распространения, кто и при каких условиях может читать и модифицировать информацию;

– предусматривать регламент информационных отношений, исключающих возможность произвольных, монопольных или несанкционированных действий в отношении информационных ресурсов;

– определять коалиционные и иерархические принципы и методы разделения секретов и разграничения доступа к информации ограниченного распространения;

– регистрация всех действий пользователя в защищенном журнале, наличие нескольких уровней регистрации;

– выбирать программно-технические (аппаратные) средства криптозащиты, противодействия НСД, аутентификации, авторизации, идентификации и других защитных механизмов, обеспечивающих гарантии реализации прав и ответственности субъектов информационных

отношений.

3. Электронная интеллектуальная система распознавания и расшифровки текстов.

Электронная интеллектуальная система распознавания и расшифровки текстов на предмет наличия киберэкстремистских посланий, интеллектуальные системы защиты от спама, интеллектуальные системы сбора и систематизации информации о поведении пользователей позволят накопить базу знаний для последующего использования и распространения, что позволит избежать киберэкстремистских атак, появления фишинговых веб-ресурсов и оградить пользователей электронных платежных систем от киберпреступников.

Таким образом, в условиях глобальной информатизации общества возрастают угрозы проявления киберэкстремизма. В силу специфики, низкого уровня раскрываемости и отсутствия опыта в защите сервисов электронных платежных систем, в большинстве случаев невозможно определить киберэкстремистские послания, и пользователи Интернета попадаются на уловки киберэкстремистов. Во избежание этого нами были разработаны механизмы предупреждения явлений киберэкстремистской направленности, являющиеся основополагающим фактором защиты работы платежных электронных систем и, как следствие, благополучной работы пользователей этих сервисов.

Публикация выполнена в рамках работы над проектом РГНФ № 13-06-00156 «Подготовка педагогических кадров к профилактике и противодействию идеологии киберэкстремизма среди молодежи».

Рецензенты:Назарова О.Л., д.п.н., профессор, проректор по учебной работе, ФГБОУ ВПО «Магнитогорский государственный технический университет им. Г.И. Носова», г. Магнитогорск;

Савва Л.И., д.п.н., профессор кафедры педагогики профессионального образования, ФГБОУ ВПО «Магнитогорский государственный технический университет

им. Г.И. Носова», г. Магнитогорск.

Работа поступила в редакцию 19.12.2014.