Защита от несанкционированного доступа (НСД) к информации является одной из важнейших задач при проектировании автоматизированных систем (АС) в защищенном исполнении. При этом, защита должна строиться на основании требований нормативных документов [1], учитывая такие специфические признаки современных АС, как многоплатформенность, мультисервисность, территориальная распределенность. В данных условиях независимое администрирование отдельных средств защиты информации (СрЗИ) от НСД, защищающих компоненты АС, становится неэффективным и увеличивает общие затраты на построение системы защиты информации от НСД (СЗИ НСД). В связи с этим, для современных АС становится актуально использование систем централизованного удаленного администрирования СрЗИ от НСД (СУДАД-ЗИ).

Подходы к централизованному управлению функциями по защите информации в АС, в том числе по защите от НСД, исследовались в таких работах, как [2–8]. Тем не менее, до сих пор недостаточно хорошо проработана теоретическая база для таких систем, в частности формализованные математические модели, определяющие структуру и функциональность таких СЗИ НСД, а также механизмы взаимодействия составляющих их компонентов.

Целью данного исследования является разработка теоретических положений для создания СУДАД-ЗИ, позволяющих осуществлять централизацию управления своими функциями по защите информации. Применение такой СУДАД-ЗИ позволит повысить эффективность защиты АС от НСД за счет централизации управления.

Данная статья посвящена решению следующих задач, направленных на достижение цели исследования: определение состава компонентов и разработка структуры СУДАД-ЗИ, разработка формальных математических моделей для ее подсистем, разработки программного комплекса СУДАД-ЗИ.

Структура СУДАД-ЗИ

В статье рассматривается защита от НСД АС класса 1В, включающих в себя значительное количество разнотипных СрЗИ, требующих централизованного управления: внутренние СрЗИ НСД различных операционных систем; СрЗИ НСД, сертифицированные ФСТЭК; внутренние СрЗИ НСД серверов баз данных; СрЗИ межсетевых экранов. Наиболее удобным подходом для создания системы их централизованного администрирования является ориентирование на клиент-серверную архитектуру, а также применение системы программных агентов, устанавливаемых на администрируемые узлы и управляемых с единой консоли администратора безопасности информации (АБИ). Данный подход наиболее часто применяется для централизованного управления решаемыми задачами в современных АС. В рамках данного подхода, а также учитывая требования, предъявляемые к СЗИ НСД класса 1В [1], предлагается следующая структура СУДАД-ЗИ (рис. 1).

Рис. 1. Структура СУДАД-ЗИ

Предложенная структура СУДАД-ЗИ позволяет осуществлять централизованное удаленное управление СЗИ НСД в рамках подсистем разграничения доступа, регистрации и учёта событий, обеспечения целостности, тестирования, мониторинга АС, антивирусного контроля. При этом назначение графической консоли АБИ заключается в управлении агентами и отображении текущего состояния АС. Менеджер предназначен для обработки и диспетчеризации запросов других компонентов СУДАД-ЗИ (консоли АБИ, агентов), мониторинга АС и регистрации событий, происходящих в АС. Агенты устанавливаются на администрируемые узлы и предназначены для организации взаимодействия между компонентами СУДАД-ЗИ путем обмена сообщениями. Менеджер и агенты являются основными компонентами СУДАД-ЗИ, через которые организуется удаленное администрирование и управление функциями по защите АС от НСД. В связи с этим, значительную актуальность приобретает разработка для них формальных математических моделей.

Моделирование агентов СУДАД-ЗИ

Предлагается следующая формальная модель агента:

Agent = ⟨Kernel, KLoader, Tlib, QT⟩, (1)

где Kernel – ядро агента; KLoader – загрузчик ядра агента; Tlib – транспортная библиотека агента; QT – подсистема трансляции запросов.

Формальная модель ядра Агента представляется в следующем виде:

Kernel = ⟨State, Q, Kernel_Env, {Agent_Env}, Enter_Que⟩,

где State – состояние ядра агента, являющееся элементом множества состояний

{инициализация, запуск и работа, останов, деинициализация}.

Q = ⟨Queue, events_capacity, clients_events_everload, max_peek_count, deny_m⟩ –

окружение клиентов, с которыми взаимодействует агент, где Queue = ⟨Q = {qi}, Qn⟩ – структура данных типа «очередь» – очередь сообщений, которая используется для хранения сообщений, для клиента, при этом сообщения qi ∈ Q представляют собой тройки элементов qi = ⟨contexti, contenti, sidi⟩, где contexti = ⟨ci, parthi = {sidij}⟩ – контекст сообщения, состоящий из двух частей: имени контекста ci, маршрута передачи сообщения pathi, представляющего собой последовательность идентификаторов ядер агентов sidij, на которые пересылаются сообщения. events_capacity – максимальный набор хранимых в очереди сообщений; clients_events_everload – нецелочисленный коэффициент превышения или занижения отведенного агенту лимита объема сообщений в его очереди; max_peek_count – количество сообщений, которое агенты могут запросить за один вызов; deny_m ∈ {0, 1} – флаг, говорящий о том, будет ли получать Агент сообщения в свою очередь.

Kernel_Env – окружение ядра агента, представляющее собой тройку элементов ⟨sid, authkey, xrtport, verbose, timeout, place⟩, где sid – уникальный строковый идентификатор ядра агента; authkey – ключ аутентификации для ядра агента; xrtport – номер TCP-порта для обслуживания запросов по сети; verbose ∈ {0, 1} – необходимость протоколирования внутренней работы ядра; timeout – таймаут удерживания простаивающего соединения в открытом режиме; place – место назначения, используемое при передаче файлов между агентами.

Agents_Env – окружение соседних агентов, представляющее собой шестерку элементов ⟨sid, authkey, ip, ip_dup, xrtport, traffic_lim it⟩, где sid – уникальный строковый идентификатор соседнего Агента; authkey – ключ аутентификации для соседнего Агента; ip – основной IP-адрес соседнего Агента; ip_dup – дублирующий IP-адрес (если существует) соседнего агента; xrtport – номер TCP-порта для обслуживания запросов по сети; traffic_lim it – положительное число указывает ограничение скорости передачи данных в байтах в секунду для агента.

Enter_Que = {addri} – точки входа для обработки агентом запросов.

Загрузчик ядра агента KLoader представляет собой сервис, предназначенный для проведения предварительных работ перед загрузкой ядра агента и непосредственно для загрузки ядра агента. Загрузчик ядра агента запускается при загрузке ОС.

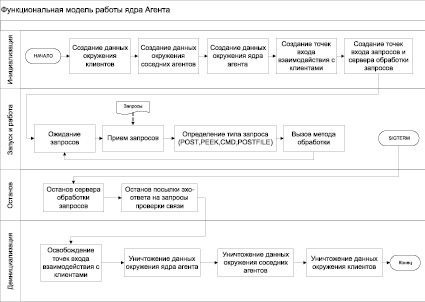

На рис. 2 представлена функциональная модель работы ядра Агента СУДАД-ЗИ через последовательную схему его состояний.

Моделирование Менеджера СУДАД-ЗИ

Работа Менеджера заключается в управлении взаимодействием четырёх самостоятельных, одновременно выполняющихся процессов (планирование запросов, обработка сообщений, мониторинг, регистрация событий) с потоками входящих сообщений, базой данных и очередью исходящих сообщений. Передача сообщений от Менеджера к Агентам выполняется в виде заданий через очередь исходящих сообщений.

Задание представляет собой единицу работы в СУДАД-ЗИ, формальная модель которого представляется в виде: Job = ⟨JobName, Start_Condition, Date, Time, Configuration, Report, completed, result⟩, где JobName – имя задания; Start_Condition – периодичность запуска задания ∈ {ежемесячно, еженедельно, ежедневно}; Date – дата запуска; Time – время запуска; Configuration = ⟨type, h_id, name, Items, Initialized⟩ – конфигурация задания, где type – тип задания (контроль целостности, резервное копирование, тестирование, антивирусный контроль); h_id – идентификатор администрируемой СЗИ; name – имя конфигурации; Items – элементы конфигурации (например, параметры командной строки); Initialized ∈ {0, 1} – признак инициализации; ReportReport – отчет о выполнении задания; Completed – время завершения выполнения; Result ∈ {0, 1} – результат выполнения.

Рис. 2. Функциональная модель работы ядра Агента

Регистрация и учет событий, происходящих в АС, осуществляется в системном журнале базы данных Менеджера. В нем осуществляется централизация регистрационной информации, доступ к которой возможно получить с графической консоли АБИ. В данном журнале осуществляется и фиксация попыток НСД в АС, реализуемая подсистемой мониторинга. Записи системного журнала в БД Менеджера представляются в виде следующего кортежа:

event = ⟨etype, atype, rtype, date, time, agent_id, stype, subject, object, desc⟩,

где etype ∈ {Неопределенный тип, Деятельность субъекта доступа, Изменение состояния процесса субъектом доступа, Доступ процесса к локальным ресурсам, Доступ процесса к каналам связи, Изменение прав доступа субъектом доступа, Попытка НСД, Системное событие} – идентификатор типа события; atype ∈ {Неопределенный тип, Загрузка, Активизация, Деактивизация, Чтение, Запись, Создание, Удаление} – идентификатор типа деятельности; rtype ∈ {Неопределенный тип, Успех, Неудача, Частичный успех, Системная ошибка, Информационное сообщение} – идентификатор типа результатов деятельности; date – дата события; time – время события; agent_id – идентификатор агента; stype ∈ {ОС Windows, INTROS, MCBC, МЭ, BD} – идентификатор типа администрируемой СЗИ; subject – субъект; object – объект; desc – описание события.

Программный комплекс СУДАД-ЗИ

На основании вышепредложенных моделей авторами разработан программный комплекс СУДАД-ЗИ, который реализует множество функций по защите информации от НСД (таблица).

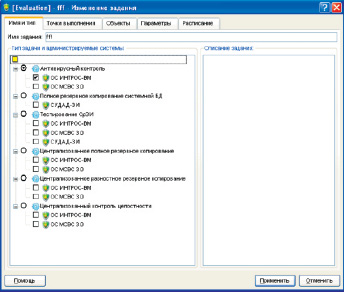

В качестве примера на рис. 3. представлены этапы формирования задания, связанного с антивирусным контролем.

Функции, реализуемые подсистемами ПКСУДАД-ЗИ

|

Подсистема |

Функции ПКСУДАД-ЗИ |

|

Управление доступом |

Создание/удаление/изменение полномочий пользователей |

|

Блокирование/разблокирование пользовательских полномочий |

|

|

Генерирование/выдача парольной информации |

|

|

Формирование/перезапись аппаратных ключей идентификации для системы контроля и разграничения доступа и сертифицированных СрЗИ |

|

|

Управление начальной конфигурацией СрЗИ на узлах сети |

|

|

Создание/модификация дискреционных прав доступа к защищаемым ресурсам |

|

|

Создание/модификация мандатных прав доступа к защищаемым ресурсам |

|

|

Регистрация и учет событий |

Просмотр информации систем регистрации и учета |

|

Поиск в данных регистрации и учета с возможностью задания критериев поиска по всем значимым полям регистрационных и учетных записей |

|

|

Полнотекстовый поиск в регистрационных и учетных записях |

|

|

Регистрация и учет событий, связанных с выводом документов на печать. |

|

|

Мониторинг АС |

Получение оперативной информации о попытках НСД |

|

Блокировка/Разблокировка АРМ нарушителя |

|

|

Генерация отчета о критичных событиях за выбранный период времени |

|

|

Обеспечение целостности |

Создание/модификация/удаление конфигурационных файлов контроля целостности |

|

Привязка конфигурационных файлов к проверяемым объектам |

|

|

Запуск процессов контроля целостности на проверяемых объектах |

|

|

Просмотр результатов контроля целостности |

|

|

Резервное копирование информации |

|

|

Тестирование |

Запуск тестов СрЗИ |

|

Просмотр результатов тестирования СрЗИ |

|

|

Антивирусный контроль |

Запуск заданий по антивирусному контролю |

|

Просмотр отчетов |

|

|

Обновление антивирусных баз |

Рис. 3. Формирование заданий в ПКСУДАД-ЗИ

Применение ПКСУДАД-ЗИ позволяет повысить эффективность защиты от НСД многоплатформенных, мультисервисных, территориально распределенных АС путем централизации управления функциями по защите информации. Эффективность достигается за счет:

– повышения уровня защищенности за счет согласования основных параметров различных СрЗИ;

– снижения количества операций выполняемых администратором безопасности информации (АБИ);

– снижения количества ошибок администрирования СрЗИ;

– централизации регистрационной информации, что позволяет проводить более глубокий анализ работы СрЗИ изделия в целом и своевременно выявлять угрозы безопасности информации;

– введения единого бюджета пользователя для доступа ко всем системам, что позволяет уменьшить ошибки пользователя;

– введения единого комплекса администрирования СрЗИ, что позволяет сократить количество технических средств СЗИ НСД в АС.

Выводы

Практическое использование предложенной структуры и математических моделей компонентов СУДАД-ЗИ позволяет осуществлять централизованное удаленное администрирование СрЗИ НСД. Такая централизация позволит во многом повысить эффективность зашиты информации от НСД.

Рецензенты:

Песошин В.А., д.т.н., профессор, заведующий кафедрой компьютерных систем Казанского национального исследовательского технического университета им. А.Н. Туполева, КАИ, КНИТУ-КАИ, г. Казань;

Кузнецов В.М., д.т.н., профессор, профессор кафедры компьютерных систем Казанского национального исследовательского технического университета им. А.Н. Туполева, КАИ, КНИТУ-КАИ, г. Казань.

Работа поступила в редакцию 22.02.2013.