Современные автоматизированные системы управления технологическим процессом (АСУ ТП) представляют собой сложную многоуровневую систему, связанную с механизмом предприятия. В настоящее время высокая структурированность является важным свойством АСУ ТП. Но многоуровневые системы все еще уязвимы при атаках с нижних уровней, которые, в свою очередь, защищены очень плохо. Злоумышленник, способный обойти защиту компьютера предприятия, имеет не только доступ к остальным компьютерам, связанным с первым по локальной сети, но, что важнее всего, он способен нарушить работу самого производства, что вполне может привести к сбоям системы, авариям на самом предприятии, человеческим жертвам.

Несмотря на многообразие методов анализа угроз, зачастую достаточно сложно обнаружить и обезвредить вредоносные программы, попавшие каким-либо образом в программное обеспечение. Это занимает очень много времени и сил, что на руку злоумышленникам.

Целью данной статьи является исследование основных видов кибератак и методов их анализа, а также поиск путей для более точного анализа файлов, поступающих на предприятие из внешних источников. Задача – проанализировать принцип действия известных вредоносных программ, выявив при этом уязвимые точки современных компьютеров.

Виды кибератак

По способу распространения кибератаки можно поделить на массовые, целенаправленные [1].

Массовые кибератаки направлены на глобальное распространение вредоносных программ, способных нарушить работоспособность компьютера, удалить важные файлы или повредить их. Примерами подобных программ являются: программа-шутка (вызывает отображение изображений и окон на мониторе), руткиты (устанавливают и выполняют в системе код без согласия или оповещения пользователя), вирусы («троянский конь», сетевые и т.д.), прочие [2].

Одним из известных руткитов является Hacker Defender [3]. Замаскировавшись и обойдя брандмауэра, он открывает тайные пути в интернет, позволяющие злоумышленникам управлять зараженным компьютером. Таким образом злоумышленник получает личные данные и может внедрять в систему другие вредоносные программы.

Наибольший вред приносят вирусы.

«Троянский конь» – это вирусная программа, являющаяся частью безвредной программы [4]. Она скрытно выполняет определенные действия с целью причинения ущерба пользователю. Ущерб самый различный: скачивание файлов, удаление данных и выведение из строя оборудования, сбор адресов и паролей социальных сетей и использование их для отправления спама, шпионаж за пользователем, кража паролей и номеров кредитных карточек, создание помех работе антивирусных программ.

Относительно предприятий применяются таргетированные атаки.

Таргетированные (или целенаправленные) атаки – это заранее продуманные действия для поражения информационных систем определенной организации [5]. В большинстве случаев массовые вирусные атаки не приносят какой-либо прибыли. В целевых же атаках средства кибернападения используются для прямой кражи денежных средств или информации. Целенаправленные атаки на информационную инфраструктуру обладают такой характеристикой, как многоступенчатость. Примером такой угрозы служит программа-шпион червь Flame [6]. Вредоносная программа Flame считается одной из опаснейших угроз. Основной задачей Flame является заражение систем управления нефтяной индустрии. Он содержит в себе большой пакет программных модулей, состоящих из большого количества библиотек. Завершив процесс распаковки, программа создает свою базу данных и заносит в нее файлы пораженного оборудования. Также червь делает скриншоты экрана зараженного компьютера и способен записывать разговоры в помещении, в котором непосредственно находится компьютер. В пассивном режиме работы червь производит сбор информации с компьютера. В активном режиме он удаляет информацию с оборудования, на которую была произведена кибератака.

До него был вирус Stuxnet, задачей которого было заражение, нарушение работы промышленных систем, сбора данных [7]. При заражении им компьютера предприятия оборудование переходит в неуправляемый режим работы или самоуничтожается.

Еще одним примером подобной программы может служить недавно нашумевшая вредоносная программа WannaCry [8]. Это сетевой червь, поражающий только компьютеры с операционной системой Microsoft Windows. Принцип его работы состоит в том, что он ищет через интернет устройства со слабым портом 445, данный порт, в свою очередь, отвечает за совместную работу Windows с файлами. Потом программа устанавливает дефект алгоритма, через который загружается код червя. Далее червь действует точно так же, как и классические программы-вымогатели. После запуска червь генерирует пару ключей асимметричного алгоритма. Потом, просканировав содержимое оборудования, червь зашифровывает каждый файл. Когда процесс шифрования завершится, на экране появится окно, извещающее о требовании перевода денежных средств. Если сумма не будет переведена в срок, файлы удаляются. Эта программа появилась в сети с начала 2017 г., однако уже более 150 стран подверглись ее нападению, в том числе Россия, Украина, Испания, Индия и прочие.

Способы обнаружения. Слабая защищенность АСУ ТП может вызвать увеличение числа кибератак оборудования промышленности. Самый простой способ защиты от них – применение сложных паролей и ограничение максимального количества элементов АСУ ТП от интернета. Однако более серьезные меры включают в себя частые аудиты безопасности, обновления уязвимого программного обеспечения и использование средств защиты, направленных на специфику конкретных АСУ ТП [9].

Лучший способ не допустить заражения оборудования – это придерживаться нескольких правил:

– необходимо проверять внешние носители информации, прежде чем начать им пользоваться;

– создавать надежные пароли;

– регулярно сканировать оборудование на наличие вредоносных программ с помощью антивирусов;

– не устанавливать программы от неизвестного поставщика;

– делать резервное копирование ценных данных.

Существует достаточное количество программ, предупреждающих и обезвреживающих атаки (антивирусы) [10]. Каждые из этих программ выполняют свои функции. Различают такие антивирусные программы, как:

– программы-детекторы (анализируют систему, сравнивая цифровые отпечатки программ с собственной базой) [10];

– программы-доктора (не только ищут, но и удаляют вредоносную программу, не повредив зараженные файлы) [10];

– программы-ревизоры (сравнивают исходные состояния программ, файлов и т.д. с текущим их состоянием) [10];

– программы-фильтры (обнаруживают подозрительные действия, характерные для вирусов) [10];

– программы-вакцины (изменяют программу или систему так, что вредоносная программа воспринимает оборудование зараженным и не внедряется) [10].

Но выявить таргетированные атаки гораздо сложнее. Для этого необходимы особые методы.

Основными методами обнаружения подобных атак являются: сигнатурный анализ, эвристический анализ, фаерволлы (брандмауэры), белый список [5].

Сигнатурный анализ

Осуществление сигнатурного анализа предполагает, что аналитики имеют файл, зараженный вирусом [11]. Изучив данную вредоносную программу, можно снять с нее сигнатуру (цифровой отпечаток). После занесения отпечатка в базу можно проверять файл на наличие этого вируса в оборудовании, сравнивая сигнатуры. Сигнатурный анализ обладает рядом преимуществ:

– используется не только для поиска вирусов, но и для фильтрации системного трафика;

– позволяет достаточно точно проводить испытания противостояния атакам.

Минусом сигнатурного анализа является потребность в постоянном обновлении сигнатурной базы.

Эвристический анализ

Роль эвристического анализа заключается в проверке кода на наличие свойств, характерных для вирусов [12]. То есть данный метод заключается в проверке программ на наличие соответствий с сигнатурами известных вирусов. Для этого антивирусная программа должна полностью контролировать работу, выполняемую программой. Этот способ хорош тем, что не зависит от актуальности баз. Минусом данного вида анализа является наличие ложных реагирований на безопасные файлы.

Фаерволлы

Метод выявления целенаправленных атак предполагает использование фаерволлов (брандмауэров), позволяющих фильтровать трафик [12]. Они действуют согласно определенным правилам, построенным по принципу «условие – действие». Трафик пройдет проверку, если к нему найдется соответствующее правило. Недостатком данного метода является большое число лжесрабатываний, из-за которых может затеряться необходимое предупреждение об атаке.

Белый список

Данный метод защиты используется для запуска приложений [12]. Суть заключается в том, что станция может запустить только определенные приложения, находящиеся в этом списке. Помимо защиты от кибератак, он запрещает установку нежелательных программ, которые могут мешать или отвлекать от рабочего процесса. Минус заключается в том, что «белый список» должен включать все приложения, которые нужны пользователю. Такой способ является достаточно надежным, но неудобным, так как замедляет рабочие процессы оборудования.

Следует заметить, что данные виды анализа применяются и для обнаружения массовых атак, и многие из них, например сигнатурный анализ и брандмауэры, входят в пакет современных антивирусных программ.

Среди отечественных антивирусных программ, предлагающих защиту АСУ ТП, можно выделить Kaspersky Anti-Virus, а именно Kaspersky Industrial CyberSecurity. Данный вид защиты направлен на защиту промышленных предприятий. Управление работой Kaspersky Industrial CyberSecurity осуществляется из единой консоли управления Kaspersky Security Center: это позволяет добиться оптимального контроля и прозрачности. Централизованное управление упрощает контроль безопасности не только на уровни производственной инфраструктуры, но и на уровне смежных сетей системы [13].

Однако использование по отдельности каждого из приведенных методов – не самый перспективный вариант. Появляется слишком большая вероятность кибератак.

Предлагаемый метод реализации

Предлагается использование ступенчатой системы защиты, состоящей из предыдущих методов. Этот способ предполагает пошаговую проверку файлов, поступающих с внешних источников, на наличие вредоносных программ.

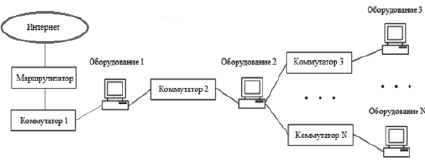

Схематичный план соединения устройств: Интернет – система для хранения и передачи информации; Маршрутизатор – устройство обмена данными между Оборудованием 1 и сетью Интернет; Коммутатор 1…N – устройства соединения узлов данной сети; Оборудование 1 – сервер, обрабатывающий информацию из сети Интернет; Оборудование 2…N – рабочие компьютеры

Нижним уровнем защиты будут являться фаерволлы, так как его основной задачей является защита устройства от внешнего проникновения вредоносных файлов. Если же злоумышленнику удалось обойти первый уровень защиты, то следующим на его пути встанет анализ сигнатурный. Благодаря его базе можно будет выявить и обезвредить все известные вредоносные файлы. Однако вирусы совершенствуются изо дня в день. Следовательно, следующий этап проверки будет – эвристический анализ. Обнаруженный данным методом файл не всегда может являться вирусом, поэтому чтобы вручную проверить и при необходимости обезвредить файлы, необходимо воспользоваться методом «белый список» для того, чтобы системы работала непрерывно. В данном случае «белый список» применяется только как крайняя и краткосрочная мера защиты, так как ее постоянная работа в данной системе очень сильно замедлила бы процесс работы всего оборудования.

Для осуществления данного предложения необходим мощный сервер. Замена каждого оборудования предполагает большие расходы. Поэтому использование одноранговых сетей (состоящих из равноправных оборудований) в предприятии крайне нежелательно [14]. На рисунке представлен план расположения устройств, обеспечивающих безопасность от внешних атак.

Данный вид сети, представленный на рисунке, является сетью на основе серверов с топологией пассивное дерево [15]. Это сделано для того, чтобы минимизировать количество оборудований, имеющих выход в интернет. «Оборудование 1» является сервером высокой мощности, выполняющим роль «щита» стоящей за ним сетью. Далее следуют менее мощные оборудования (Оборудование 2, Оборудование 3… Оборудование N), которые действуют относительно их функций.

Предположив, что данное оборудование будет иметь ступенчатую систему защиты, описанную выше, можно будет описать его принцип работы следующим образом: при наличии известной вредоносной программы лечение происходит стандартным образом. Но как только на сервере обнаружится программа, по свойствам схожая с вредоносной, автоматически включается режим «белого списка», благодаря чему данная программа не попадет в другие компьютеры, связанные с данным, до тех пор, пока специалист по кибербезопасности не устранит проблему либо не выявит, что тревога ложная. Далее информация поступает на главный компьютер, на рисунке обозначенный как «Оборудование 2», и после доходит к остальным оборудованиям, в зависимости от указаний с главного компьютера.

Заключение

Деятельность промышленных компаний тесно связана с социумом. Поэтому способы защиты АСУ ТП требуют особого подхода к организации системы безопасности, чтобы при непрерывных технологических процессах различные проблемы устранялись незамедлительно. От этого зависит не только качество производства, но и жизни и здоровья людей.

Библиографическая ссылка

Палаева Л.В., Хафизов А.М., Гилязетдинова А.М., Вахитова А.Р., Давыдова К.Н., Сиротина Е.Р. ОСНОВНЫЕ ВИДЫ КИБЕРАТАК НА АВТОМАТИЗИРОВАННЫЕ СИСТЕМЫ УПРАВЛЕНИЯ ТЕХНОЛОГИЧЕСКИМ ПРОЦЕССОМ И СРЕДСТВА ЗАЩИТЫ ОТ НИХ // Фундаментальные исследования. 2017. № 10-3. С. 507-511;URL: https://fundamental-research.ru/ru/article/view?id=41866 (дата обращения: 29.12.2025).