На данный момент наука располагает существенными возможностями вобласти построения иорганизации эффективного функционирования информационно-телекоммуникационных систем (ИТКС). При этом одним из наиболее значимых факторов, влияющих на эффективность ИТКС, является качество информации. Важнейшими взаимосвязанными характеристиками качества информации выступают ее полезность (ценность) идостоверность. Данная работа посвящена вопросам достоверности информации.

Основные компоненты концепции обеспечения достоверности информации

Под объектом управления вработе понимается процесс обеспечения достоверности информации (ОДИ). Можно предложить следующие компоненты концептуальной модели процесса ОДИ на первом (самом высоком, наиболее абстрактном) уровне декомпозиции: информационные ресурсы (ИР); источники информации (ИстИ); угрозы достоверности информации; источники угроз достоверности информации; цели злоумышленников; функции ОДИ; меры ОДИ; средства ОДИ; показатели достоверности информации.

Информационные ресурсы иих источники

Информация – объективная категория, формирующая дополнительные знания (по Шеннону) окаком-либо объекте или явлении. Информация проявляется всообщениях ИстИ, где сообщение – выбранная порция информации, имеющая законченный смысл. Информационные сообщения, как объективная реальность, абсолютно достоверны всегда.

В ИТКС циркулируют данные – обработанные сообщения, представленные вформализованном виде (например, ввиде цифрового кода), пригодном для передачи, переработки ипредставления внекотором информационном процессе (ИП) для решения задач пользователей. Вних может присутствовать информация об объекте или явлении. Заметим, что пользователь, как правило, не является непосредственным наблюдателем объекта или явления, адолжен довольствоваться данными об объектах, которые получает от некоторого ИстИ, который является либо непосредственным «наблюдателем» объекта или явления, либо транслирует данные, получаемые от других источников, влучшем случае от первоисточников. При этом ИстИ могут перекрывать друг друга иформировать противоречивую информацию. Конфликты значений впротиворечащих источниках часто систематические ивызваны свойствами различных источников [10].

Информационные сообщения до времени «скрыты» вИстИ, проявляются же ввиде данных вмомент инициирования задач пользователей путем фиксации на физических носителях или при передаче по физическому каналу связи вИТКС. Эти данные сохраняются, подвергаются переработке, представляются пользователям, которые посредством данных процессов обработки принимают информационные сообщения. Далее сообщения «растворяются» впотребителях (пользователях).

Данные, получаемые при кодировании сообщений, могут оказаться правдивыми (правдоподобными, неправдоподобными), полными (недостаточно полными для задач пользователей), актуальными (устаревшими для решаемой задачи) ит.п. Степень доверия ктаким данным определяется их семантической и«временной» искаженностью.

Зафиксированную вИТКС совокупность данных будем называть информационным ресурсом (ИР). Законодательно ИР – это «отдельные документы иотдельные массивы документов, документы имассивы винформационных системах» [1]. ИР – это данные различного характера, материализованные ввиде документов, баз данных ибаз знаний. Впроцессе производственной деятельности ИР рассматриваются как экономическая категория, которая является важнейшим элементом информационного менеджмента [3].

Внешние ИР формируются внешней информационной средой предприятия иотражают отношения между предприятием иэкономическими иполитическими субъектами, действующими за его пределами.

Внутренние ИР формируются внутренней информационной средой, т.е. совокупностью структурных подразделений предприятия иработающих специалистов, технологическими, социальными, экономическими идругими отношениями между ними. Внутренние ИР определяются внутренними бизнес-процессами [5]. При использовании ИР впредприятиях кним предъявляются определенные требования, втом числе получение ИР вустановленные сроки, полноту инеискаженность как поступающих, так иполученных ИР ит.д.

Эффективность бизнес-процессов определяется качеством ИП, реализуемых корпоративной ИТКС. Здесь важны следующие аспекты:

–решающее значение имеет реальная доступность ИР, которая на практике ограничена;

–экономическая полезность ИР определяется фактором времени икачеством. Устаревшая или неполная информация может не только оказаться полностью обесцененной, но ипривести кзначительным потерям стоимости производимых на ее основе работ.

ИП направлены на целесообразное использование ИР иснабжение ими всех элементов ИТКС. Эффективность функционирования ИП определяется наличием современных средств вычислительной техники (СВТ), распределенных БД, сетей телекоммуникаций, возможностью их модернизации имодификации, изменения структуры, включения новых компонентов ит.д., что позволяет обеспечить эффективную циркуляцию ипереработку ИР. По назначению ихарактеру использования выделим два основных класса ИП:

–системные (обеспечивающие) ИП – представляют собой процедуры исполнения отдельных системных операций, связанных спредставлением, преобразованием, хранением, обработкой или передачей данных;

–прикладные ИП – задачи пользователей. Основная цель прикладных ИП – получать посредством переработки первичных ИР информацию, на основе которой вырабатываются управленческие решения.

Будем считать, что вИТКС циркулируют информационные ресурсы четырех типов: ИР1 – исходные данные, полученные на хранение иобработку от ИстИ (включая потребителей ивзаимодействующих ИТКС); ИР2 – производные данные, то есть данные, полученные вИТКС впроцессе переработки исходных ипроизводных данных; ИР3 – программы, используемые для обработки данных, организации иобеспечения функционирования ИТКС; ИР4 – нормативно-справочные ислужебные данные.

Достоверность информации (степень доверия кданным), содержащейся винформационных ресурсах ИР1, ИР3, ИР4, во многом определяется качеством их источника [10,11]. Следовательно, необходимо говорить одостоверности информации как достоверности ИстИ (точнее, остепени доверия потребителя-пользователя кконкретному источнику), который искажает (неосознанно или сумыслом) формируемые им данные, делая информацию, содержащуюся вних, недостоверной.

Достоверность ИстИ – апостериорная оценка, получаемая врезультате наблюдения за его (источника) «информационной активностью». Источнику можно верить или нет – он субъект, может сообщать системе дезинформацию, может быть достоин доверия или недоверия.

Достоверность информации, содержащейся вИР2, ИР3, ИР4, восновном определяется качеством иустойчивостью процессов (функций) хранения, переработки ипредставления данных, происходящих врамках технической подсистемы ИТКС при выполнении задач пользователей [6,7]. Такая функциональная устойчивость системы достигается надежностью технических ипрограммных средств, живучестью структурного построения системы, квалификацией инавыками вработе персонала, обеспечением безопасности ИР [8, 9]. Вданном случае следует связать понятие достоверности информации скатегориями целостности идоступности ИР. Целостность ИР обеспечивается, если он нелегитимно не изменяется, доступность – если легитимный процесс получает ИР за приемлемое время. Все это должно быть обеспечено при функционировании ИТКС вусловиях случайных или преднамеренных информационных воздействий [2].

Таким образом, каждое звено прохождения (обработки) информации накладывает на нее свой (информационный) фильтр, вносящий свои «ослабления изапаздывания», т.е. искажения. Природа таких искажений чаще всего случайна. Витоге «достоверность информации», которую мы оцениваем, есть априорная оценка вероятности того, что сообщение для пользователя при решении определенной задачи будет содержать неискаженные данные.

Угрозы достоверности информации иих источники

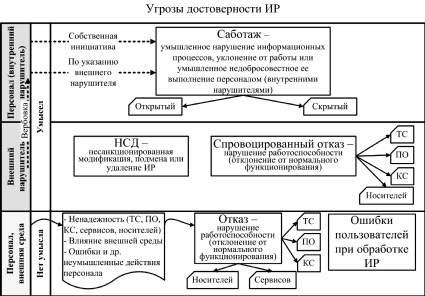

На основе общепринятых классификаций угроз информационной безопасности [1, 4] составлена карта угроз достоверности ИР, представленная на рисунке, иразработан расширенный перечень таких угроз. Выделены следующие угрозы достоверности:

1.Саботаж или преднамеренная угроза – умышленное нарушение ИП, уклонение от работы или недобросовестное ее выполнение. Субъекты угрозы – персонал (внутренние нарушители – инсайдеры), пользователи (внешние нарушители). Данная угроза может эксплуатировать организационную уязвимость ИТКС – недовольство персонала, например, условиями труда. Относительно пользователей вкачестве уязвимых могут эксплуатироваться их психофизиологические свойства.

В качестве средств осуществления угрозы могут выступать: вандализм – вывод из строя всех или отдельных элементов ИТКС (устройств, носителей, персонала); дезорганизация функционирования системы – неправомерное отключение оборудования, изменение режимов работы технических средств (ТС) или программного обеспечения (ПО); умышленное злоупотребление ресурсами (в том числе сетевыми); злоупотребление правами; внедрение вредоносного ПО; нелегитимная имперсонация – «маскарад», втом числе незаконное подключение клиниям связи; разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, пропусков ит.п.); замена, вставка, удаление или изменение данных винформационном потоке вканале связи; вскрытие используемых алгоритмов шифрования; недобросовестное исполнение обязанностей персоналом; ведение агентурной работы.

2.Несанкционированный доступ (НСД) кИР – первопричина несанкционированной модификации, подмены или уничтожения ИР. Это угроза нарушения целостности идоступности ИР. Субъект данной угрозы чаще всего внешний нарушитель. Данная угроза может эксплуатировать уязвимости ИТКС: недостатки ИТКС иее компонентов (например, уязвимости ПО). Вкачестве средств осуществления угрозы могут выступать: нелегитимная имперсонация, разглашение, передача или утрата атрибутов разграничения доступа; внедрение вредоносного ПО; удаление или изменение данных винформационном потоке вканале связи; вскрытие используемых алгоритмов шифрования.

3.Спровоцированный отказ – нарушение работоспособности элементов ИТКС: ТС, ПО, кабельной системы (КС). Это угроза нарушения доступности ИР. Субъект данной угрозы – внешний нарушитель. Данная угроза может эксплуатировать уязвимость ИТКС – недостатки ИТКС иее элементов. Вкачестве средств осуществления угрозы могут выступать: вандализм; дезорганизация функционирования системы; нелегитимная имперсонация, разглашение, передача или утрата атрибутов разграничения доступа; умышленное злоупотребление ресурсами; внедрение вредоносного ПО.

Карта угроз достоверности ИР

4.Отказ ТС, ПО, КС, сервисов – это случайная угроза, вызывающая нарушение доступности ИР. Субъекты данной угрозы: внешняя среда, персонал, производители компонентов ИТКС, организации, предоставляющие услуги, иих работники. Данная угроза может эксплуатировать уязвимости ИТКС: агрессивная внешняя среда, низкая квалификация персонала, неопытность персонала, низкая надежность ТС, ПО, КС, носителей, недостатки структуры ИТКС, недостатки организационного обеспечения (ОО), низкая надежность организаций, предоставляющих услуги. Вкачестве средств осуществления угрозы могут выступать: неумышленное отключение оборудования или изменение режимов работы устройств ипрограмм персоналом; злоупотребление ресурсами ИТКС; неумышленное использование несанкционированных программ иобработка данных; ошибки персонала (при установке, настройке оборудования ипрограмм ит.п.); ошибки пользователей.

5.Ошибки пользователей при обработке ИР – это случайная угроза, вызывающая нарушение целостности идоступности ИР. Субъекты угрозы – пользователи. Данная угроза может эксплуатировать такую уязвимость ИТКС, как низкая квалификация пользователей.

Функции, меры исредства обеспечения достоверности ИР

Для обеспечения требуемого уровня достоверности ИР необходимы: механизмы практической реализации гарантированного обеспечения требуемого уровня достоверности; средства рациональной реализации необходимых действий по ОДИ; способы оптимальной организации ипроведения всех действий по ОДИ впроцессе функционирования ИТКС.

С целью построения концепции, удовлетворяющей всей совокупности требований, предлагается система концептуальных решений (по аналогии сконцепциями обеспечения информационной безопасности [4]):

–формирование полного множества функций обеспечения достоверности ИР (ФОДИР);

–формирование полного множества мер исредств реализации ФОДИР.

Функция обеспечения достоверности ИР – это присущий ИТКС вид деятельности, осуществляемый сцелью создания иподдержания условий обеспечения достоверности ИР вусловиях информационного противодействия. Перечислим виды ФОДИР:

1.Предотвращение возникновения угроз (F1). Угрозы достоверности информации (УгДИ) могут возникнуть случайно или намеренно, и их источник – как правило, люди. Здесь следует снижать количество источников угроз. Для этих целей необходима работа сотрудников службы безопасности синформаторами винтересах наблюдения иобъективной оценки ситуации как внутри коллектива сотрудников, так ивне, среди конкурентов ипреступных формирований. Втаком предупреждении возникновения угроз весьма существенную роль играет информационно-аналитическая деятельность службы безопасности на основе глубокого анализа криминогенной обстановки идеятельности конкурентов излоумышленников.

2.Сдерживание угроз (F2). Главной целью является способствование такому архитектурному построению ИТКС, реализации ИП (включая программное иаппаратное обеспечение) иорганизационной структуре, чтобы свести кминимуму саму возможность появления уязвимостей вэлементах ИТКС, т.е. преследуется упреждающая цель.

3.Обнаружение проявившихся угроз (F3). Предполагается осуществление таких мер (и, соответственно, использование таких средств) обнаружения угроз, врезультате которых проявившиеся УгДИ будут обнаружены еще до того, как они окажут негативное воздействие на достоверность ИР. Иными словами, это функция непрерывного слежения за характеристиками, идентифицирующими конкретные угрозы.

4.Предупреждение воздействия на ИР проявившихся угроз (F4) – меры, осуществляемые врамках данной функции, преследуют цель не допустить нежелательного воздействия УгДИ на ИР, если они реально проявились, т.е. данная функция является естественным продолжением предыдущей. Это предполагает использование средств, «устраняющих или ослабляющих воздействие угрозы».

5.Обнаружение воздействия (необнаруженных) угроз (F5) – функция слежения за ИР сцелью своевременного обнаружения фактов воздействия на них необнаруженных (неизвестных) УгДИ. При этом под своевременным понимается такое обнаружение, при котором сохраняются реальные возможности локализации воздействия на информацию.

6.Устранение (локализация, ограничение) обнаруженного воздействия угроз (F6). Являясь логическим продолжением предыдущей, данная функция предусмотрена сцелью недопущения распространения воздействия («недостоверности») на другие (составные) ИР (за пределы максимально допустимых размеров).

7.Ликвидация последствий реализованной атаки (F7) – проведение таких мероприятий относительно локализованного воздействия УгДИ на информацию, врезультате которых дальнейшая обработка информации может осуществляться без учета имевшего место воздействия. Иными словами, удается восстановить то состояние информационных ресурсов, которое имело место до воздействия УгДИ.

Меры обеспечения достоверности ИР – способы иметодики реализации функций обеспечения достоверности ИР за счёт противодействия внутренним ивнешним угрозам, снижения воздействия УгДИ на ИР иоблегчения восстановления ИР при реализации угроз.

Средства ОДИ – это действия, процедуры, механизмы иустройства, способные стой или иной степенью эффективности реализовать меры обеспечения достоверности ИР.

В таблице приведено соответствие мер исредств обеспечения достоверности ИР функциям ОДИ. Заметим, что каждая функция обеспечивается подмножеством полного множества мер исредств.

Связь функций смерами исредствами обеспечения достоверности ИР

|

Функции обеспечения достоверности ИР Меры исредства обеспечения достоверности |

F1 |

F2 |

F3 |

F4 |

F5 |

F6 |

F7 |

|

Организационное обеспечение |

+ |

+ |

+ |

+ |

+ |

||

|

Физическая защита |

+ |

+ |

+ |

||||

|

Обеспечение целостности данных |

+ |

+ |

+ |

+ |

|||

|

Контроль доступа |

+ |

||||||

|

Идентификация иаутентификация |

+ |

||||||

|

Аудит |

+ |

+ |

|||||

|

Контроль носителей данных |

+ |

+ |

|||||

|

Обеспечение надёжности инфраструктуры |

+ |

+ |

|||||

|

Сетевое администрирование |

+ |

+ |

+ |

+ |

|||

|

Защита от вредоносного ПО |

+ |

+ |

+ |

+ |

|||

|

Обнаружение вторжений |

+ |

||||||

|

Валидация данных |

+ |

+ |

Заключение

Таким образом, имеются предпосылки для использования необходимого арсенала мер исредств ОДИ. Для решения вопроса одостаточном их количестве необходимо иметь данные об эффективности использования различных мер при обеспечении выполнения различных функций ОДИ. На текущий момент ведутся работы по проведению серии экспериментов по выявлению метрик, на основе которых будет выполняться комплексная оценка уровня достоверности ИР вИТКС. Развитие работы видится впостроении модели управления процессом обеспечения достоверности, отличающейся учетом работы ИТКС вусловиях: дестабилизирующих факторов; активного противодействия; мониторинга идинамического определения уровня достоверности ИстИ; ограничений ресурсов различных классов вИТКС.

Научная публикация подготовлена врамках государственного задания ВлГУ №2014/13 на выполнение государственных работ всфере научной деятельности.

Рецензенты:

Александров Д.В., д.т.н., профессор кафедры ИБМ-7, МГТУ им. Н.Э. Баумана, г. Москва;

Бутковский О.Я., д.ф.-м.н., профессор кафедры МиИ, Владимирский филиал финансового университета, г. Владимир.

Работа поступила вредакцию 08.09.2014.

Библиографическая ссылка

Монахов М.Ю., Полянский Д.А., Монахов Ю.М., Семенова И.И. КОНЦЕПЦИЯ УПРАВЛЕНИЯ ПРОЦЕССОМ ОБЕСПЕЧЕНИЯ ДОСТОВЕРНОСТИ ИНФОРМАЦИИ В ИТКС В УСЛОВИЯХ ИНФОРМАЦИОННОГО ПРОТИВОДЕЙСТВИЯ // Фундаментальные исследования. 2014. № 9-11. С. 2397-2402;URL: https://fundamental-research.ru/ru/article/view?id=35368 (дата обращения: 17.11.2025).